Enigma (krypteringsmaskin)

Enigma (fra gresk: «gåte») var en elektromekanisk krypteringsmaskin, som i stort omfang ble brukt av de fleste tyske militærstyrker til både kryptering og dekryptering av informasjon under andre verdenskrig. Den var enkel å bruke, og koden ble fra tysk side ansett for sannsynligvis å ikke kunne knekkes i overskuelig framtid, noe som var hovedårsaken til dens utbredelse.

De allierte fikk etter hvert full tilgang til detaljene i konstruksjonen. Grunnet en rekke prosedyrefeil var det derfor mulig å dekryptere enigmameldinger under store deler av krigen. En antar at dette forkortet tiden det tok før de allierte vant krigen.

Formgivningen rediger

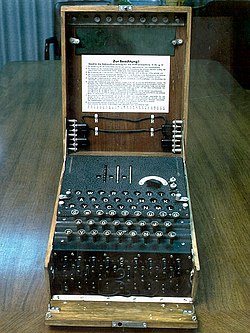

Som med andre rotor-apparater, er Enigma-maskinen en blanding av mekaniske- og elektriske delsystemer - subsystems.

Det mekaniske delsystemet består av et skrivemaskinlignende tastatur, et sett av roterende valser som ble kalt rotorer, som var tredd ved siden av hverandre på en aksling; og en av diverse stepping-komponenter for å rotere minst én rotor med hvert tastetrykk. (Hver rotor hadde 26 hakk, og den rotoren som roterte ved hvert tastetrykk, hadde tilsammen utført en hel omdreining når 26 tastetrykk hadde blitt utført.)

I tillegg finnes tommelhjul for å stille inn (kode-)valsene.

Den elektriske strømmens bane (strømbane) rediger

Strøm gikk fra batteriet (1) gjennom en to-veis bryter. Ved å trykke ned en tast på tastaturet så gikk strømbanen gjennom den tilhørende to-veis bryteren (2) til pluggbrettet (3). Deretter fortsatte den gjennom (ubrukt i dette tilfellet, derfor vises den som påslått) plugg "A" (3) via inngangsrotoren (4), gjennom ledningene til tre (Wehrmacht Enigma) eller fire (Kriegsmarine M4 og Abwehr-varianter) installerte rotorer (5), og går inn i reflektoren (6). Reflektoren lar strømmen passere videre, via en ny strømbane gjennom rotorene (5) og inngangsrotoren (4), og fortsetter gjennom plugg "S" (7) som koblet til en ledning (8) til plugg "D", og en annen to-veis bryter (9) for å lyse den aktuelle lampen.

De gjentatte endringene av det elektriske kretsløpet gjennom en Enigma scrambler førte til polyalfabetisk chiffer som sikkerheten til Enigma besto av.

Den elektriske delen besto av et batteri som var koblet til lamper via tastene i tastaturet. Normalt var det slik at når en tast ble trykket ned på tastaturet, ville en av lampene bli tent av batteriet. På figur 1 kan man se tastaturet på forsiden av maskinen, og lampene er de små sirklene «over» tastaturet midt på maskinen.

Hjertet av grunnutgaven var mekanisk og besto av flere forbundne flate valser/hjul med 26 kontakter på hver side, anbrakt sirkulært mot kanten av hjulet. Enhver kontakt på den ene siden av hjulet var forbundet til en annen kontakt på den andre siden. For eksempel var første kontakt på den ene siden av en valse forbundet til kontakt 14 på den andre siden og den andre til kontakt 22 på den andre siden og så videre. Alle valsene som ble levert med en Enigma var forbundet forskjellig og de tyske militær/parti-modellene brukte andre forbindelser mellom kontaktene enn de kommersielle modellene.

Inni maskinen var det 3 «spor» (i de fleste varianter) hvor valsene kunne plasseres. Valsene ble anbrakt i «sporene» på en slik måte at kontaktene på utgangssiden av en valse var i kontakt med inngangskontaktene på den neste. Den tredje valsen var forbundet med en reflektor (unikt for Enigma-familien blant de forskjellige valse-maskiner som ble designet i perioden) som hadde faste ledninger som førte utdata fra den tredje valsen tilbake til andre kontakter på den samme valsen, og derfra tilbake til den første valsen, men i en annen rute. På bildet kan man se de tre valsene øverst på maskinen, med tenner som stikker frem fra overflaten og som tillater manuell innstilling.

Når en tast ble trykt ned på tastaturet, ville strømmen fra batteriet som gikk til bokstaven, la oss si A, bli ledet til A-posisjonen på den første valsen. Derfra ville den via valsens ledningssystem gå til, la oss si, J-plassen på valsens andre side. Derfra ville den gå over på den neste valsen, som så ville være dreid sånn at første skives J var i forbindelse med X på den andre valsen. Derfra ville strømmen gå til den andre siden av skive to og så videre. Når strømmen hadde beveget seg igjennom skivesystemet og tilbake, ville en annen bokstav enn A bli opplyst i lamperekkene – og slik erstatte en bokstav med en annen, dette svarer til prinsippet i alle erstatnings-kode-systemer. På grunn av reflektoren kunne aldri en bokstav bli «kryptert» som seg selv, noe som var en avgjørende svakhet og hjalp de allierte å knekke systemet.

På grunn av at valsenes endrede stilling (som kilometertelleren i en bil) med hvert trykk på tastaturet, kunne A være Q denne gangen, men den neste A kunne være noe annet neste gang, for eksempel T. Når 26 bokstaver hadde blitt trykt, ble den neste valsen rotert av en medbringerknast på den første valsen. Erstatningsalfabetet skiftet derfor for hvert tastetrykk.

Enda bedre var det at på grunn av at den «tilfeldige» ledningsføringen på skivene, varierte den nøyaktige rekkefølgen av disse erstatningsalfabetene avhengig av deres utgangsposisjon, rekkefølgen, og hvilke skiver som var installert i maskinen. Disse innstillingene ble referert til som utgangsinnstillingene, og ble distribuert i bøker en gang i måneden (til å begynne med – de ble hyppigere som tiden gikk.)

For å gjøre det enda vanskeligere å knekke de militære utgavene av Enigma utstyrte Scherbius Enigma med et kontaktpanel (Steckerbrett på tysk) foran på maskinen (se punkt 8 fig1, og fotografi). Her kunne man bytte om enkelte bokstaver, for eksempel kunne A bytte plass med G, E med W, og så videre. I seg selv var dette en enkel substitusjons-chiffer som lett kunne ha vært knekt for hånd, men i kombinasjon med valsene (polyalfabetisk chiffer), utgjorde dette likevel en kraftig forbedring i forhold til den sivile utgaven av Enigma.

Maskinen var på grunn av reflektoren symmetrisk, slik at dekrypteringen foregikk på samme måte som krypteringen: man skrev den krypterte teksten og sekvensen av de opplyste lampene svarte til klarteksten. Dette virket imidlertid bare hvis den dekrypterende maskinen var konfigurert på samme måte som den krypterende (valsesekvens, ledningenes plassering, ringinnstillinger og utgangsinnstillinger); disse ble skiftet med jevne mellomrom (først månedlig, senere ukentlig, senere daglig og enda oftere nær krigens avslutning i noen forbindelser) og ble spesifisert i nøkkelskjemaer, som ble distribuert til Enigmabrukerne.

Inngangsrotor (Eintrittswalze) rediger

Fra kontaktpanelet går strømmen (gjennom en ledning og) inn i en inngangsrotor (eller -trommel eller -stator eller -valse; på tysk - Eintrittswalze) før strømmen går videre inn gjennom hver av de andre sammenplasserte rotorene.

Historie rediger

Enigma-maskinene ble utviklet av ingeniør Arthur Scherbius, og de hadde varemerket[2] Enigma. Enigma finnes i forskjellige versjoner som går helt tilbake til 1919. Arthur Scherbius grunnla et firma i Berlin med tanke på å fremstille maskinen, og de første kommersielle versjonene kom på markedet i 1923. Atskillige eksemplarer ble kjøpt av den tyske marinen i 1926; hæren tok i bruk maskinen i 1929, og de påfølgende årene fulgte praktisk talt alle tyske militære organisasjoner, og store deler av nazi-hierarkiet, etter. I den tyske marine ble den kalt «M»-maskinen.

Forskjellige versjoner av Enigma ble brukt til praktisk talt alle tyske (og de fleste europeiske aksemakters) radio- og telegrafkommunikasjoner gjennom krigen; selv værmeldinger ble kryptert med en Enigma-maskin. Både spanjolene (under borgerkrigen) og italienerne (under andre verdenskrig) sies å ha brukt den kommersielle utgaven uendret til militære formål. Dette var ikke spesielt klokt, da de polske dekrypteringsekspertene Marian Rejewski, Jerzy Rózycki samt Henryk Zygalski klarte å knekke Enigma-maskinen. Ved museet i Bletchley Park (GB) i 2002 ble deres navn offentliggjort, og de ble tilskrevet æren[trenger referanse] for å ha knekt den tøffeste militære Enigma-versjonen fra 2. verdenskrig.

Enigma-lignende teknologi rediger

Den britiske kodemaskinen Typex og flere amerikanske, for eksempel SIGABA eller M-134-C, lignet i prinsippet på Enigma, men var betraktelig sikrere.

Grunnleggende dekryptering rediger

Koder kan behandles på mange måter, og ved utbruddet av første verdenskrig var de fleste kodebryteravdelinger så gode at de fleste koder kunne knekkes med tilstrekkelig anstrengelse. På den annen side var de fleste av teknikkene avhengig av å få tilgang til tilstrekkelige mengder med tekster som var kryptert med en bestemt nøkkel, slik at en kunne bruke statistikk og hardt arbeide for å finne mønster i disse.

I den frekvensanalytiske teknikk teller man bokstaver og bokstavmøstre. Siden visse bokstaver opptrer mye oftere enn andre i alle språk vil disse tellingene vanligvis avsløre informasjon om sannsynlige substitusjoner i koden. Man ser typisk etter viktige bokstaver og kombinasjoner. På engelsk er for eksempel E, T, A, O, I, N og S lette å finne, såvel som NG, ST og lignende kombinasjoner. Når de forannevnte er funnet er budskapet delvis dechiffrert, og det avslører mer informasjon om andre sannsynlige substitusjoner.

Enkel frekvensanalyse beror på at en gitt bokstav alltid erstatter en annen i koden; hvis dette ikke er tilfelle blir situasjonen mer innviklet. I mange år forsøkte kryptografene å skjule frekvensene ved å bruke flere forskjellige substitutter for de alminnelige bokstavene, men denne metoden er ikke i stand til helt å skjule mønsteret i substituttene for alminnelige bokstaver. Slike koder ble brukt allerede på 1500-tallet.

En metode for å vanskeliggjøre frekvensanalyse er å bruke forskjellige substitutter for hver eneste bokstav og ikke bare de vanligste. Dette ville normalt være en meget tidkrevende prosess som ville kreve at partene utvekslet substitusjonsmønsteret sitt før de sendte kodede meldinger til hverandre. På 1400-tallet ble en ny teknikk oppfunnet, nå kjent som polyalfabetisk kode, som gir en enkel teknikk for å fremstille en myriade av substitusjonssmønstre. De to partene skulle utveksle en mindre mengde informasjon (den refereres til som nøkkelen) og deretter fulgte en enkel teknikk, som fremstilte mange substitusjonsalfabeter, og dermed mange forskjellige substitusjoner for hvert av meldingens bokstaver.

Det tok flere hundre år før man kunne knekke disse kodene helt sikkert; de nye teknikkene ble grunnlagt på statistikk (koinsidenstelling for eksempel) for å kunne bestemme hvilken nøkkel som var brukt til krypteringi en av budskapene. Disse teknikkene ble brukt til å finne repeterende mønstre i kodeteksten, dette gav en ide om hvor lang nøkkelen var. Når lengden på nøkkelen er kjent, blir kodebudskapet i realiteten en serie budskaper, som hver har en lengde som er lik med nøkkelens lengde, og på disse kan man så bruke normal frekvensanalyse. Babbage, Kaisiski, og Friedman er blant dem som gjorde mest for å utvikle disse teknikkene.

Kodebrukerne fikk ikke bare vite at de skulle bruke en forskjellig substitusjon for hvert bokstav, men også at de skulle bruke meget lange nøkler, slik at begge ovennevnte metoder ville mislykkes (eller i det minste bli langt vanskeligere). På den annen side er dette et vanskelig arrangement; en meget lang nøkkel tar lengre tid å overbringe til de parter som skal bruke den, og risikoen for feiltagelser blir større. Den ultimate kode av denne type ville være en hvor en meget lang nøkkel kunne genereres fra et simpelt mønster, slik at det ble dannet en kode med så mange substitusjonsalfabeter at frekvenstelling og statistiske angrep på koden ville være praktisk umulige.

Enigmas bruk av multiple skiver medførte en enkel metode for å bestemme hvilket substitusjonsalfabet som skulle brukes til en vilkårlig klartekst når man krypterte, og hvilken tilsvarende bokstav som ble brukt når man dekrypterte. På denne måte var Enigma lik de polyalfabetiske krypteringer. På den andre siden hadde Enigma ulikt det polyalfabetiske system ingen iøynefallende nøkkellengde, siden skivene genererte et nytt substitusjonsalfabet hver gang en tast ble aktivert, og hele sekvensen av substiusjonsalfabeter kunne endres ved å rotere en eller flere av skivene, endre rekkefølgen av dem etc. før man begynte på en ny kryptering. Enkelt forklart hadde Enigma et bibliotek på 26 x 26 x 26 = 17576 substitusjonsalfabeter for en gitt kombinasjon og rekkefølge av skiver. Videre var rekkefølgen av alfabeter forskjellig, hvis skivene startet i posisjon ABC i motsetning til rekkefølgen ACB. Hvis lengden av budskapet ikke var lengre enn 17576 karakterer, ville det ikke være noen gjentakelse av noe substitusjonsalfabet. Og allikevel kunne denne nøkkel uten vanskeligheter kommuniseres til en annen bruker med noen få verdier: skivenummer, skiverekkefølge, ringposisjon og utgangsposisjon.

Kodingsmetode rediger

En kodeknekker kunne selvfølgelig, hvis han hadde adgang til innstillingene, sette sin Enigmamaskin på samme innstilling og dekryptere budskapet. Man kunne utsende kodebøker med innstillinger, men disse kunne snappes opp. I stedet oppfant tyskerne et snedig system som kombinerte disse mulighetene.

I begynnelsen fikk Enigmaoperatørene en ny bok hver måned som inneholdt utgangsinnstillingene til maskinen. For eksempel kunne innstillingene på en bestemt dag være å sette skive 7 i slot 1, nr 4 i slot 2, og 6 i 3. Deretter roteres de, slik at slot 1 står ved bokstav X, slot 2 ved J og slot 3 ved A. Når skivene kunne flyttes rundt gir det med tre skiver i tre spor ytterligere 3 x 2 x 1 = 6 kombinasjoner å ta i betraktning, noe som ga i alt 105456 mulige alfabeter. Der var også en ringinnstilling for hver skive, som tilførte enda mer variasjon.

Når dette var gjort ville operatøren velge en annen innstilling for skivene, men kun for rotasjonen av disse. En bestemt operatør kunne velge ABC, og det ville være tekstinnstillingen for den gjeldende kodningssesjonen. Deretter ble budskapsinnstillingen satt på maskinen, som stadig var i utgangsinnstillingen, og for å være på den sikre side ble det skrevet to ganger. Resultatet ble deretter kryptert slik at ABC skrevet to ganger kunne bli for eksempel XHTLOA. Operatøren roterte deretter skivene til budskapsinnstillingen ABC. Resten av beskjeden ble deretter kryptert og sendt ut over radioen.

I den motsatte enden ble operasjonen reversert. Operatøren setter maskinen i utgangsinnstillingen og skriver de første 6 bokstavene av meldingen. Ved å gjøre dette vil han se ABCABC lyse opp på maskinen. Deretter dreier han valsene til ABC og skriver resten av den krypterte meldingen inn og dekrypterer denne.

Dette var et fremragende system, fordi kryptoanalyse grunnleggende avhenger av frekvenstelling. Selv om mengder av meldinger ville bli sendt på en tilfeldig dag med seks bokstaver fra grunninnstillingen ville disse være tilfeldige. Mens et angrep på selve koden burde være mulig, ville hver eneste melding bruke en forskjellig kodenøkkel, hvilket i praksis gjorde frekvenstelling umulig. Med moderne datamaskiner kunne tingene ha vært annerledes, men med papir og blyant...

Enigma var meget sikker. Tyskerne stolte derfor veldig sterkt på den. Enigmakryptert trafikk inkluderte alt fra planer og taktikk på høyeste nivå til trivialiteter, slik som værmeldinger og endatil fødselsdagsgratulasjoner.

Polsk dekryptering av Enigma rediger

Den tyske Enigma-koden ble knekket i 1933.[3]

La oss for eksempel si at en operatør valgte QRS som meddelelsesinnstilling. Han ville så stille inn maskinen på den dagens grunninnstilling, og deretter skrive QRSQRS. Dette ville komme ut som for eksempel JXDRFT. Dette ser fullstendig intetsigende ut, men det som Rejewski utnyttet var at skiven hadde flyttet seg tre posisjoner mellom de to sett av QRS – vi vet at J og R er de samme bokstaver, og at det samme gjelder for XF og DT. Vi vet ikke hvilke bokstaver de står for, men det bekymrer oss ikke, fordi mens det er et enormt antall skiveinnstillinger er det kun et lite antall skiver, hvor J endres til R, X til F og D til T. Rejewski kalte disse mønstrene for kjeder.

Å finne de rette kjeder ut fra 105456 muligheter var en formidabel oppgave. Polakkene utviklet et antall metoder til hjelp. En av teknikkene brukte gjennomsiktige strimler for hver skive, som kunne vise hvilke bokstaver som kunne sammenkjedes, hvor de bokstaver som ikke kunne kjedes ble mørklagt. De tok så strimlene og la dem over hverandre så de kunne se hvor strimlene var gjennomsiktige hele veien igjennom, så bokstavene kunne ses. Engelskmennene hadde også utviklet en lignende teknikk som de forsøkte å knekke den militære Enigmakoden med, men denne slo feil.

Noen tusen muligheter er selvfølgelig et større arbeide.

Etter at Rejewski ble satt på saken rediger

Mot slutten av 1932, fikk Rejewski i oppgave å jobbe med Enigma-kodeknekking, i et par timer hver dag.[4] I desember1932, skaffer tyske håndbøker og månedsnøkler (monthly keys), og ved å bruke disse sammen med theory of permutations and groups - fant han ut the Enigma scrambler wiring.[5][6]

Polakkene var i stand til å kartlegge ledningsføringen i de skivene som ble brukt av det tyske militæret og var, ved å bruke dem, i stand til å dekode en stor del av den tyske hærs kodetrafikk i størsteparten av 1930-årene. De mottok litt assistanse fra fransk side, som hadde en agent (Hans Thilo-Schmidt, med fransk kodenavn Asch) i Berlin. Han hadde adgang til Enigmakodeskjemaene, manualer, osv. Rejewskis kryptoanalytiske gjennombrudd var på den andre siden ikke avhengig av disse informasjonene; han fikk ikke vite om den franske agenten, eller dennes materiale.

Det som imidlertid hendte i 1939 var at den tyske hær økte kompleksiteten til Enigmamaskinene sine. Der de før kun hadde brukt tre skiver, økte de antallet til fem skiver. Deres operatører sluttet også med å sende de individuelle beskjedinnstillinger dobbelt, noe som eliminerte den opprinnelige metoden for å avlure koden.

Etter utviklingen av bomba kryptologiczna rediger

Før den andre verdenskrigen ble det oppfunnet et halvautomatisk apparat - av matematikerne Rejewski, Zygalski og Rozycki - for å knekke den tyske Enigma-koden: «bomba kryptologiczna».[7]

Polakkene bygget flere parallelle enigmamaskiner, som de kalte «bomba kryptologiczna» (kryptologisk bombe). (Navnets opphav har forskjellige forklaringer: En forklaring er at «Begrepet ble brukt av polakkene og har sin opprinnelse i faktumet at når apparatet nådde den korrekte posisjonen, så datt et lodd [ned] for å gi signal om det», ifølge nettstedet cryptocellar.org.[8] Noen mener at navnet stammer fra den tikkende lyden maskinen fremkalte mens den arbeidet seg gjennom de mulige kombinasjoner, og noen mener navnet kommer fra en lokal isrett; franskmennene endret senere navnet til 'bombe', som også ble brukt av engelsktalende.) De mulige skivesettene ble satt i maskinen, og deretter ble alle innstillingene prøvd ut med en tekst på en gang. Dette medførte at mulighetene var blitt redusert til hundreder, og dette er et antall som er realistisk å prøve ut med håndkraft.

Polakkene, som innså at en invasjon fra Tyskland var nært forestående, besluttet seg i midten av 1939 for å dele sitt arbeid, og leverte noen av sine reserveenigmaer videre til franskmennene og engelskmennene, sammen med opplysninger om Rejewskis gjennombrudd og opplysninger om andre teknikker de hadde utviklet. Informasjonene ble sendt til Frankrike i diplomatbagasje; engelskmennenes andel gikk videre til Bletchley Park. Inntil da hadde tyske militærenigmaer motstått ethvert fransk og engelsk angrep, og de sto overfor den skremmende muligheten at tysk kommunikasjon ville forbli lukket under hele den krig som stod malt i horisonten. Under den tyske besettelsen av Polen forlot nesten alle medlemmer av den polske kryptografiske avdelingen landet, og de fleste endte i Frankrike, hvor de samarbeidet med franske kryptografer om å dekode tyske sendinger. Dette samarbeidet fortsatte til Frankrikes fall (og endog litt tid etter dette). Det lyktes for noen av de franske og polske kryptografer å flykte til Storbritannia; ingen av dem ble brukt til å hjelpe de engelske kryptoanalytikerne i deres arbeid mot de tyske Enigmanettverk.

Historier med liten støtte i deltagernes nedtegnelser rediger

Noen kilder påstår (uten særlig støtte fra deltagernes nedtegnelser) at en polsk mekaniker, som jobbet i en tysk fabrikk som produserte Enigmamaskiner, i 1938 tok notater vedrørende komponentene, før han ble utvist til hjemlandet, og at han med hjelp fra de engelske og franske hemmelige tjenester konstruerte en tremodell av maskinen. Det finnes også en historie om at den polske motstandsbevegelsen foretok et overfall på et tysk militærkjøretøy som transporterte en Enigmamaskin. Ingen av disse tilfellene ville ha medført kjennskap til grunninnstillingene og enda mindre til operatørenes individuelle beskjedinnstillinger. Disse historiene er således lite troverdige.

Signaletterretningen «Ultra» rediger

Signaletterretningen fra knekkingen av tysk Enigmatrafikk og fra FISH, ble kalt Ultra; FISH var kodeknekkingen av TUNNY-trafikken.[9]

Med hjelpen de hadde fått fra polakkene begynte engelskmennene selv å arbeide med tysk Enigmatrafikk. Tidlig i 1939 opprettet (britisk) secret service sin «Code and Cypher School» på Bletchley Park 80 km nord for London, med det formål å knekke de tyske Enigmakodene hvis det var mulig. De opprettet også et stort oppsnappingsnettverk, som skulle samle inn den krypterte trafikken til kodebryterne på Bletchley. Med tiden oppsto også en temmelig stor organisasjon som kontrollerte distribusjonen av den resulterende hemmelige informasjon. Strenge regler ble satt i verk for å begrense antallet personer som kjente til eksistensen av informasjon fra Ultra, og for å sikre at ingen handlinger ville gi Aksemaktene mistanke om at de Allierte kjente deres planer.

På Bletchley Park overvant engelske matematikere, kryptografer, sjakk- og bridgespillere samt kryssordfanatikere de problemene de tyske Enigmavariantene stilte dem overfor, og de fant metoder for å knekke dem. Blant disse var Alan Turing. Den informasjonen de fikk i hendene ble med tiden kalt Ultra. De engelske metodene var svært lik de opprinnelige polske, men var basert på andre detaljer fordi den tyske hær for det første hadde endret praksis (flere skiver etc), slik at de polske prinsippene ikke virket uten modifikasjoner. Og for det andre hadde den tyske flåte alltid hatt en sikrere praksis, ingen hadde dekodet noe av dens trafikk.

En ny metode var avhengig av det faktum at reflektoren (en patentert egenskap ved Enigmamaskinen) garanterte for at ingen bokstav kunne kodes som seg selv, slik at en 'A' aldri ville bli kodet som 'A'(se figur 1). En annen teknikk baserte seg på forskjellige alminnelige tyske fraser som for eksempel "Heil Hitler" eller "svar utbedes", som ville det være sannsynlig å finne i klartekst i flere beskjeder. Vellykkede gjetninger på klarteksten ble kalt «krybber» på Bletchley. Med et sannsynlig klartekstfragment og kjennskapen til at ingen bokstav kunne kodes som seg selv, var det ikke uvanlig at en korresponderende kodet tekst kunne identifiseres. Dette gir et meget godt hint om hvilke innstillinger som er brukt til teksten, på samme måte som polakkene var kommet frem til budskapsinnstillingene før krigen.

Tyske operatører var i noen tilfeller til stor hjelp for kodeknekkerne. På et tidspunkt ble en operatør bedt om å sende et testbudskap, han trykket på T-tasten gjentatte ganger og sendte budskapet. Den engelske analytikeren som mottok en lang meddelelse uten en eneste T forstod umiddelbart hva som hadde skjedd. I andre tilfeller brukte Enigmaoperatørene konstant de samme innstillinger til meddelelsene uten å endre dem, det var ofte deres egne initialer eller deres kjæresters. Analytikerne ble satt til å finne sånne tekster i mylderet av trafikk som ble oppfanget hver eneste dag, slik at man på Bletchley ved å benytte den opprinnelige polske teknikken lette etter dagens grunninnstillinger. Andre tyske operatører brukte «formularer» til daglige rapporter, spesielt værutsikter, så den samme "krybbe" kunne tas i bruk hver dag.

Fra begynnelsen var den tyske marines Enigmaversjon mer komplisert, idet den brukte en større variasjon av skiver enn hærens og luftvåpenets, så vel som flere forskjellige bruksmåter. Dette gjorde dem mye sikrere enn andre Enigmavarianter. Engelskmennene hadde ikke den minste idé om grunninnstillingene til disse maskinene, og man hadde meget få sannsynlige klartekstmeddelelser som kunne brukes. Andre og langt mere direkte metoder var nødvendige for å bryte dette systemet, og med de tyske ubåtene som på det tidspunkt gikk amok i Atlanterhavet var mer direkte tilgang til problemet nærliggende.

Den 7. mai 1941 erobret engelske kommandosoldater et tysk værskip sammen med dets krypteringsutstyr og koder, og to dager senere kapret de U-110 med dens Enigmamaskiner, kodebok, operasjonsmanual og andre informasjoner som satte dem i stand til å bryte kodene helt inntil slutten av juni.

Ut over U-110 ble Enigmamaskiner eller innstillingsbøker erobret fra i alt sju ubåter og åtte tyske overflateskip, heriblant ubåtene U-505 (1944) og U-559 (1942), såvel som fra et antall værskip, ombygde trålere og andre skip. Adskillige andre fantasifulle metoder ble tenkt ut, inklusive Ian Flemings forslag om å «styrte ned» med erobrede tyske bombefly i havet nær tyske skip, med det formål å bli «reddet» av disses besetninger, som så ville bli tatt til fange av kommandosoldater som ville være gjemt i flyene.

I andre tilfeller lurte de allierte tyskerne til å forsyne dem med «krybber». For å gjøre dette kunne de allierte legge ut miner (eller andre aksjoner), deretter lyttet de til de beskjedene som ble sendt. Så visste man at ordet "Minen" ville forekomme i noen av dem. Denne teknikken ble kalt gardening (hagearbeid).

Hvis tyskerne på et tidspunkt hadde skiftet ut hver eneste skive på et og samme tidspunkt, er det mulig at engelskmennene aldri ville ha kunnet bryte koden. På den andre side ble det aldri gjort, både på grunn av omkostningene og vanskeligheten ved å få så mange nye skiver utlevert til skip og enheter. I stedet tilføyde tyskerne med jevne mellomrom nye skiver til de eksisterende, og da var det hele tiden mulig å dekode innstillingene på disse etter kort tid.

Selv disse korte periodene hadde dramatisk innvirkning på krigen. På kurver over mengden av kode som var dechiffrert mot britiske flåtetap pr måned var det tydelig å se at tapene steg når Enigmakoden 'gikk i sort' og omvendt. Men i 1943 var det dekodet så mye trafikk at kodebryterne hadde en glimrende forståelse for de budskap som ble sendt til forskjellige tider og fra forskjellige kilder. For eksempel var en meddelelse som kom fra vest klokken 6 om morgenen høyst sannsynlig fra et værskip i Atlanteren, og det betød at meddelelsen nesten med sikkerhet inneholdt disse «krybbene». Fra dette tidspunkt ble den tyske marines Enigmabudskaper lest konstant, selv etter endringer i grunninnstillingene.

På den andre siden reduserte de nye knepene, som det polske system, kun antallet mulige innstillinger. Det var stadig utallige kombinasjoner, og på grunn av de nye skivene var antallet variasjoner enda større enn de polakkene hadde vært stilt overfor. Løsningen på dette problemet var at de allierte «went industrial», og fremstilte mye større versjoner av den polske bomben som kunne teste hundrevis av nøkler på en gang.

Noen tyskere hadde en anelse om at alt ikke var som det skulle være med Enigma. Karl Dönitz mottok rapporter om "umulige" trefninger som fikk ham til å mistenke lekkasjer i sitt kommunikasjonssystem. Ved et tilfelle møttes tre ubåter ved en liten øy i Det karibiske hav, hvorpå en engelsk destroyer dukket opp fordi den ikke kunne motstå et så fristende bytte. Alle tre slapp unna og rapporterte om det som var skjedd. Dönitz forlangte øyeblikkelig en gjennomgang av sikkerheten ved Enigma. Analysen konkluderte med at hvis det var et problem var det ikke forårsaket av Enigma som sådan. Dönitz fikk allikevel skiftet ut kodebøkene, og britene var dermed igjen ute i mørket for en tid. Han ble aldri overbevist om at Enigma ikke var sikker. Dette selv om hans egen kontraspionasje «B-Dienst», som delvis hadde brutt den engelske marines koder, leverte informasjon som tydet i den retning. Etter krigen fant og tilbakeholdt grupper fra det amerikanske TICOM-prosjekt et betydelig antall tyske kryptografipersonalmedlemmer. Blant de tingene som de fikk at vite fra dem var at i det minste tyske kryptografer utmerket godt forstod hvordan Enigmameddelelser kunne brytes. De fant det bare umulig å forestille seg at noen ville begi seg ut på det enorme arbeide det krevde.[10]

I 1941 fant den engelske etterretningstjenesten ut at den tyske marine skulle til å introdusere Triton, som var en ny fireskivet Enigma, i stedet for den gamle med tre skiver. For de allierte var det heldig at en ubåt i desember ved en feiltagelse sendte en meddelelse med Triton, før systemet var implementert. Da de innså feiltagelsen, gjenutsendte de meddelelsen med den gamle tre-skivers Enigma, og dette ga britene nok av hint til at den ny maskinen var knekket meget kort tid etter at den ble operativ 1. februar 1942. Triton-nettverket ble gitt navnet Shark.

I 1945 kunne nesten all tysk Enigmatrafikk dekodes i løpet av en eller to dager, allikevel forble tyskerne overbevist om dens sikkerhet. Hvis de hadde vært klar over de alliertes fremskritt med Enigmakoden, ville de simpelthen ha skiftet ut systemene, og tvunget kodebryterne til å starte forfra. Kodetrafikken ble betraktet som så sikker at tyskerne åpent diskuterte sine planer og troppebevegelser. På den måten forærte tyskerne allierte store mengder meget anvendelig informasjon.

Et eksempel på at informasjon ble tilgjengelig for de allierte gjennom Enigma-kodeknekking, men der informasjonen ble feiltolket, var slaget om Ardenne.

Det antas iblant kodeknekkingen av marinens Enigmakode medførte at krigen ble avkortet med ett år eller mere, sett i lys av virkningen på slaget om Atlanteren i 1940.

Herivel-tipset (the Herivel Tip) rediger

Kodeknekkeren John Herivel jobbet på Bletchley Park; Han hadde blitt rekruttert av sjefen for Hut 6, organisasjonen som hadde i oppdrag å angripe Enigma-chiffreringen til den tyske hæren og Luftwaffe; Etter at Hut 6 hadde klart å dekryptere i perioder, hadde Hut 6 vanskeligheter og ble hindret fra å knekke «the Red, som ble brukt av Luftwaffes sambandsoffiserer som jobbet med hæren»; I de første syv månedene av 1940 måtte krypteringen knekkes for hånd, og i mars klarte man ikke å knekke koden lenger (- de elektromekaniske apparatene - bomba (entall) som ble brukt til knekking av Enigma-koden, kom først flere måneder seinere)»; Herivel gjettet seg fram til en måte hvordan tyske operatører av Enigma-maskiner brøt sikkerhetsinstrukser, og Herivel gjettet hvordan dette ville gi utslag, og Herivel kom med forslag for hvordan kodeknekkerne kunne samle informasjon, for deretter å knekke koden; forslagene ble prøvd i noen uker uten resultat; men i forbindelse med tysk invasjon i Nederland (eller Frankrike - kildene spriker) i mai, viste Herivel-tipset seg å stemme; Dette ledet til videre knekking av Enigma-kodene.[11]

Etter krigen rediger

«Etter krigen gav den britiske regjeringen bort tyske Enigma-maskiner til flere tidligere kolonier (bl.a. India og Pakistan), uten at brukerne visste om at kryptogrammene lot seg forsere. Dette ble ikke kjent for offentligheten før begynnelsen av 1970-årene».[12]

I 1970 var nyere EDB-baserte kodesystemer i ferd med å bli vanlige, ettersom verden i større grad var i ferd med å gå over til computerisert kommunikasjon, og brukbarheten til Enigmakopier (og skive-maskiner i almindelighet) raskt avtok.

Tilfang av litteratur rediger

I 1967 ga David Kahn ut sin bok The Codebreakers, som beskrev erobringen av en marineenigma fra U-505; Der nevner han at Enigmameddelelser allerede på det tidspunkt ble dekodet ved hjelp av maskiner som fylte flere bygninger.

Offisielle rapporter om noen av Bletchley Parks operasjoner ble frigitt i 1974. Anstrengelsene som ble gjort for å knekke Enigma-krypteringene ble ikke avslørt før 1970-tallet.[13]

Stephen Budianskys Battle of Wits: The Complete Story of Codebreaking in World War II, kom ut i 2000.

Simon Singhs The Code Book, kom ut i 1999.

Hugh Sebag-Montefiores Enigma: The Battle for the Code, kom ut i 2000.

Mange beretninger om disse begivenheter og andre kryptografiske hendelser fra 2. verdenskrig er siden blitt publisert. Flere av dem er upålitelige i mange henseender. Dette er der flere årsaker til:

- Ikke alle forfatterne hadde førstehåndskjennskap til alt (flere bøker er utgitt av folk som arbeidet på Ultra-siden av Bletchley Park, men der var arbeidet ytterst oppdelt, noe som gjør det vanskelig å kreditere flere episoder, siden man kun har en kilde. Historien om at Churchill med vilje ikke grep inn overfor Luftwaffes bombing av Coventry som var kjent på forhånd gjennom Enigmadekryptering, er en av disse episodene.[14]

- Arbeidet som ble utført var innviklet og meget teknisk (de som ikke bryr seg om slike ting har sikkert ikke forstått detaljene eller betydningen av disse detaljene helt riktig).

- Dokumenter er forsvunnet i de hemmelige arkivene, og de som ikke forsvant tok det årtier for å få frigitt til offentligheten, og uansett ble ingen av dem skrevet opprinnelig eller senere med henblikk på å skape historisk klarhet.

- Regjeringer velger ofte å beholde sine hemmeligheter eller å frigi dem med et formål, og ikke for offentlighetens skyld.

- Forfattere har ofte sin egen dagsorden (minst et tilfelle av et spinn av løgner er kjent vedrørende det engelske kryptoanalytiske fremskritt overfor et bestemt japansk flåtekodesystem fra andre verdenskrig – det ble påstått at beretningen stammet fra de uutgitte memoarene til en australsk kodeanalytiker, men viktige deler av utgivelsen ble simpelthen oppfunnet av forfatteren).

- Mange forfattere har ikke gjort leksene sine (Enigmaspionen "Asch"s skjebne ble ikke offentlig kjent før Hugh Sebag-Montefiore oppsporte datteren i cirka 1999; se hans bok angående detaljene).

Spesielt kryptografiens nyere historie må studeres med større skepsis enn om man leser historie i alminnelighet.

Byer der maskiner er utstilt (utvalg) rediger

I Norge rediger

Dt er flere krigshistoriske samlinger i Norge som viser enigma-maskiner:

- Kristiansand: Arkivet

- Hjemmefrontmuseet Rakkestad

- Oslo: Forsvarsmuseet

- Horten: Marinemuseet

- Bergen: Bergenhus Festningsmuseum

- Trondheim: Justismuseet og Rustkammeret

- Narvik: Narvik Krigsmuseum

- Svolvær: Lofoten krigsminnemuseum

I utlandet rediger

- München: Deutsches Museum har både tre- og fire-rotors tyske militære modeller, samt flere sivile modeller.

- London: Government Communications Headquarters, Science Museum og Jozef Pilsudski-instituttet i London - som har utstilt Polish Enigma double som ble satt sammen i Frankrike i 1940.[15][16]

- Bletchley Park: National Codes Centre

- Stockholm: Armémuseum

- Tavastehus i Finland: Krigshistorisk signalmuseum[17]

Andre kjente eksemplarer rediger

Et «Enigma 1» - som fabrikken benevnte «Ch.11a» - «ble funnet blant bortkommet baggasje på et tog i Italia, mot slutten av den andre verdenskrigen», ifølge cryptomuseum.com.[18]

Se også rediger

Referanser rediger

- ^ Enigma 1

- ^ http://www.usna.edu/Users/math/wdj/_files/documents/papers/cryptoday/hatch_purple.pdf s.57

- ^ http://www.ellsbury.com/enigma1.htm

- ^ It may have started in late October or early November. Kozaczuk 1984, s. 232

- ^ Wilcox 2001, s. 5

- ^ Hodges 1983, s. 170

- ^ http://www.alpha60.de/research/bomba_krypt/DavidLink_BombaCryptologiczna_Cryptologia2009.pdf

- ^ «Arkivert kopi» (PDF). Arkivert fra originalen (PDF) 28. april 2016. Besøkt 27. april 2016.

- ^ http://www.ellsbury.com/enigmabombe.htm

- ^ Bamfords Body of Secrets

- ^ http://www.theguardian.com/world/2011/feb/13/john-herivel-obituary

- ^ Kryptografi

- ^ Ng, David. "Enigma machine from World War II finds unlikely home in Beverly Hills". Los Angeles Times. 22 January 2015.

- ^ Bok av Peter Calvocoressi, og bok av F. W. Winterbotham

- ^ «Enigma exhibition in London pays tribute to Poles». Polskie Radio dla Zagranicy. Besøkt 5. april 2016.

- ^ «13 March 2016, ‘Enigma Relay’– how Poles passed the baton to Brits in the run for WWII victory,». pilsudski.org.uk. Besøkt 5. april 2016.

- ^ http://www.viestikiltojenliitto.fi/viestimuseo/_eng/index.html

- ^ «Enigma 1»

Eksterne lenker rediger

- Bletchley Park Arkivert 9. desember 2009 hos Wayback Machine., offisielt nettsted (engelsk)

- Enigma, diskuteret på The Beginner's Guide to Cryptography

- Enigma – a very famous story of cryptology av Martin Oberzalek (engelsk)

- The Enigma cipher machine, av Tony Sale, den opprinnelige leder av the Bletchley Park Museum (engelsk)

- Enigma-samlingen Arkivert 10. mai 2016 hos Wayback Machine.

- Enigma simulator Wehrmacht – Kriegmarine Arkivert 8. desember 2014 hos Wayback Machine.

- Enigma simulator med mange lenker (engelsk)

- Enigma sted med Enigmasimulatorer til flere forskjellige OS og mye annet Enigmarelatert (engelsk)

- Frode avslører nazistenes hemmeligheter